访问控制本质上可以是技术性、物理性或行政性的。 分层纵深防护的方式。

5.1 访问控制概述

保护资源和系统免受未授权的访问。

要正确理解主体和客体的关系。 主体:主动实体,请求对客体或客体数据进行访问。 客体:包含被访问的信息或功能的被动实体。

访问控制的范围很广:如输入用户名密码、文件权限。 控制、限制、监控及保护资源CIA的能力。

5.2 安全原则

5.2.1 可用性(A)

可用性很重要,很大程度上印象企业内很多业务人员的工作内容。

5.2.2 完整性(I)

信息必须完整、准确,不会被未授权修改。

5.2.3 机密性(C)

信息不能泄露给未授权的个人、程序或进程。

5.3 身份标识、身份验证、授权与可问责性

-

身份标识 – 确保主体就是其所声称的实体,用户名或账号

-

身份验证 – 进一步的凭证,如密码、密钥、生物特征、令牌

-

授权 – 看该主体有没有权限访问资源

-

可问责性 – 跟踪监控主体的行为,实施可问责性,主体需要被唯一标识

逻辑性访问控制是实现以上的技术工具,但是还要保证功能的情况下,覆盖所有脆弱性,难度不小。

逻辑性访问控制 约等于 技术性访问控制

5.3.1 身份标识与身份验证

-

根据知识: 密码验证、pin验证、问题验证, 缺点是其他人也可以知道

-

根据所有权: 钥匙、门卡、证件, 缺点是物品可能丢失

-

根据特征: 生物测定学,可能 指纹、瞳孔…

使用三种中的两种, 称为双因素身份验证。

身份的概念很复杂,一个人可以拥有多个数字身份,要统一起来三个关键点: 1)唯一性; 2)非描述性 – ID不能直接表明账户目的,如admin,ceo,最好按照一定的规则命名; 3)签发 – 权威机构签发ID

此外,用户身份可以验证,同样系统、计算机、硬件的身份也可以进行验证。

身份管理(identity management),涵盖内容太多,总体来说:唯一标识的实体、特征、凭证、资格。

idM的主要目标是简化身份标识、身份验证和授权,以及对主体的审计。

身份管理:

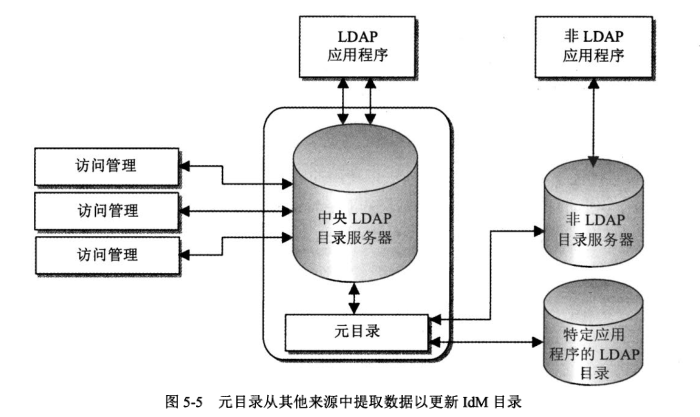

- 目录: X.500协议,LDAP(轻量级目录访问协议),DC(Windows域控), LDAP 可用于执行多种任务,例如用户和组管理、系统配置管理和地址管理。

- web访问管理: WAM(web access management)

5.3.2 身份验证

- 密码管理: 密码同步,自助式密码重设,辅助式密码重设,

- 传统单点登录SSO技术,可以说是密码同步的扩展,同步用户身份和密码,

- 账户管理,

- 生物测定学:指纹、手掌扫描、手部外形、视网膜扫描、虹膜扫描、动态签名、动态击键、声纹、面部扫描、手型拓扑

- 密码:可以采用攻击技术有电子监控、访问密码文件、蛮力、字典、社会工程、彩虹表(常用密码HASH),做成密码检查器,

- 感知密码:回答的问题,如小时候最好的朋友的名字,不是天天用的,一般几个月用一次

- 一次性密码 One-time Password(OTP): 如银行给的电子密码器、手机APP、验证短信,令牌设备、同步和异步两种方式;

- 密钥:私钥加密散列值,生成一个数字签名,数字签名可以取代密码;

- 密码短语:可以取代密码,

- 存储卡,仅存储不处理数据,输入数据与存储卡内容验证,如ATM银行卡

- 智能卡,有微处理器,更贵,可以攻击智能卡,RFID卡

5.3.3 授权

- 访问准则: 角色、组、位置、时间、事务性

- 默认拒绝访问:

- 知其所需:最小特权原则,“人员换部门,权限蠕动”

- 单点登录(SSO): 一次登录可访问多个系统

- Kerberos:身份验证协议,“地狱门口的看门狗,有三个头”,KDC(AS, TGS), CLIENT, SERVER,可扩展性(大环境里可用)、透明性(用户感知不到)、可靠性(没有单点故障,坏了影响太大)、安全性(提供身份验证和机密性,不易被攻击的)

- 安全域:某主体可用的一组资源,在OS内部,每个进程都有一个域

- 目录服务:包含主体的信息,并执行访问控制活动。X.500协议,树形结构数据库,层次化模式运作;通过某种安全策略来控制主体与客体的交互方式;还有LDAP、eDirectory、Mircosoft AD

- 瘦客户端:

统一身份认证系统,集成了验证、授权、应用、审计等功能,是用户身份和访问管理平台,需要具备以下四个功能: (1)统一用户管理(Identification)。租户的账号、密码等信息集中存储,统一管理。 (2)身份鉴别(Authentication)。当租户想要登录某个应用系统时,验证他的票据或者身份是否合法。 (3)权限控制(Authorization)。规定允许登录系统的租户具备哪些操作权限。 (4)操作日志登记(Accountability)。记录租户的操作行为,以便事后责任追溯。

5.3.4 联合

如航空公司与酒店,使用联合的身份管理系统,让用户使用更方便。如门户网站,统一呈现,干净整洁,比如销售、售前、售后使用不同的功能。

- 访问控制和标记语言: XML基础性的标记语言,是其他标记语言的基础

- openid:用户身份验证开放标准,提供三个角色(终端用户、资源方、OpenID提供者),比如访问CSDN可以用github或其他大站的id登录

- OAuth:开放授权(非身份验证),linkin要求访问客户google通讯录,同意后,google要求确认,确认后,即可完成。 类似美团要求信用卡免密支付?

5.3.5 身份即服务

云服务商提供的身份服务。

5.3.6 集成身份识别服务

- 建立连通性: 组件之前连接要确保安全,

- 建立信任: 身份识别服务的流量必须加密,需要PKI,

- 渐增测试:分批分次建设

5.4 访问控制模型

主体如何访问客体–自主访问控制、强制访问控制、角色访问控制

5.4.1 自主访问控制(DAC)

该资源的所有者,可以指定那些主体可以访问该资源。 常见实现方式:访问控制列表(ACL)。

大多数操作系统windows、linux、osx、UNIX均为DAC模型。 一般访问权限(windows)有:不能访问、r、w、x、删除d、修改c、完全控制f。

DAC模型根据主体的身份来许可和拒绝访问,它比较灵活、管理方便,但是致命缺点: 用户拥有的权限太大… 恶意软件是DAC系统的祸根。

5.4.2 强制访问控制(MAC)

大大减少了用户的权利、许可和可用功能。 仅供用户从事特定的活动,非常具体的活动。

常见的有:SELinux、Trusted Solaris, 很安全,但是管理起来颇为费劲。

DAC模型适用于通用计算机,MAC模型适用于特定用户的计算机

MAC模型,主体和客体都具有一个敏感度标签(安全标签),标签对应一个类别,类别对应规则…

5.4.3 角色访问控制(RBAC)

RBAC模型采用集中管理的方式来决定主客体之间的访问方式。

使用DAC模型的ACL时候,组织授权之后,需要管理员将授权转换为相应的ACL,太复杂了。

RBAC模型允许用户根据被授予的角色来管理权限,采用“用户 –> 角色 –> 权限”的方式,简化了访问控制。

- 核心RBAC

- 层次化RBAC

5.4.4 规则型访问控制

也被称为规则型RBAC(RB-RBAC)

5.5 访问控制的方法和技术

5.5.1 限制性用户接口

菜单和外壳、数据库视图、物理限制接口, 就是“让用户直接看不到这个选项”。

物理限制接口,比如ATM机,你只能操作面对客户的界面和插口。

5.5.2 访问控制矩阵

就是:查表。

- 功能表:对某个功能的权限如何

- 访问控制列表:对某个客体的权限如何,操作系统、路由器、应用程序…

5.5.3 内容相关访问控制

电子邮件过滤器,对敏感字段进行搜索

5.5.4 上下文相关访问控制

状态防火墙,检测TCP三次握手上下文,比如接受到了tcp的SYN/ACK包,但之前并没有收到SYN包,说明有问题。

有些软件可以记录用户的访问顺序,然后做出决策。如用户可以访问A数据,B数据,但是不能同时访问A、B、C数据;

5.6 访问控制管理

- 选择好合适的访问控制模型: DAC – 要考虑好,MAC – 较高安全级别,RBAC – 组织变动较大

- 如何管理好访问控制模型: 集中式 和 分散式

5.6.1 集中式访问控制管理

centralized access control administration

- RADIUS 远程身份验证拨号用户服务

- TACACS 终端访问控制器访问控制系统

- Diameter 克服了RADIUS的问题

5.6.2 分散式访问控制管理

将访问控制管理交给资源附近的人。

5.7 访问控制方法

访问控制要分层实现

5.7.1 访问控制层

访问控制三大类别:行政管理、技术、物理

- 行政管理控制:制定策略、人员控制、监管结构、培训、测试

- 物理性控制: 网络分段、周边安全、计算机控制、工作区分割、数据备份、布线、控制区

- 技术性控制: 系统访问、网络架构、网络访问、加密和协议、审计

5.8 可问责性

审计。 审计的项目和动作,可能无穷无尽,需要合理。

- 审计信息的检查: 说明如何、何时、为什么、对谁进行审计

- 保护审计数据和日志信息

- 击键监控: 监控键盘

5.9 访问控制实践

- 信息未授权泄露:

- 客体重用

- 发射安全,所有电子设备都会发射电磁波

5.10 访问控制监控

5.10.1 入侵检测IDS

旨在检测安全违规,查明网络中的可疑活动。 IDS组成:传感器、分析器和管理界面。 一般分为网络型(NIDS)和主机型号(HIDS),对应检测网络中和主机内的安全违规。

此外还有

- 知识型或特征型: 也称为模式匹配

- 状态型:

- 统计异常型:

攻击者如果发现哟IDS,可能使用DDos让IDS离线

- 协议异常型:

- 流量异常

- 规则型

传感器:在相应区域部署传感器 网络流量: 超出流量后,攻击会被放行

5.10.2 入侵防御系统IPS

比IDS增加了阻断功能。

- 蜜罐: 诱骗攻击者

- 网络嗅探器:检测网络流量的程序或装置,也叫协议分析器,白帽黑帽都喜欢的工具

5.11 对访问控制的几种威胁

内部攻击比外部攻击更容易,要注意。以下列举集中攻击类型:

5.11.1 字典攻击

大多操作系统和应用系统采用散列值(消息摘要)来传输密码,可以使用散列值来对比。

对策:密文传输、散列值、一次性密码、使用难猜测的密码、频繁更换密码、使用IDS、用字典破译进行演练、密码复杂度、保护好密码文件

5.11.2 蛮力攻击

穷举。

对策:严格访问控制、监控和审计、利用IDS、设置切断门槛

5.11.3 登录欺骗

做一个假页面,诱骗用户输入登录信息。

5.11.4 网络钓鱼

“钓鱼邮件”。

对策: 自己小心、https://、电子邮件里的html

5.12 小结

主体、客体、访问控制、管理性、物理性、技术性、身份标识、身份验证、授权、审计、DAC、MAC、RBAC、IDS、IPS